|

Mniej typowe metody ochrony notebooków

|

- ROZPOZNAWANIE TWARZY

Techniki biometryczne dopiero zyskują popularność. Jedną z nich jest uwierzytelnianie użytkownika na podstawie rysów twarzy. Technologia ta znalazła już zastosowanie w notebookach, Asus udostępnia ją w modelu M70SA jako SmartLogon.

- ALARMY

Amerykańska firma Caveo oferuje urządzenie Anti-Theft PC Card. Karta jest wyposażona w czujniki ruchu, procesor analizujący sygnały pochodzące z czujników, syrenę alarmową i niezależne zasilanie. Dzięki temu notebook sam głośno informuje, że został skradziony.

- KARTY MIKROPROCESOROWE

Wybrane notebooki mają wbudowane czytniki kart mikroprocesorowych (chipowych), można też dokupić czytniki zewnętrzne. Jednak produkcja kart jest możliwa na większą skalę (minimum 100 sztuk, więc zabezpieczenie takie sprawdza się jedynie w firmach).

|

Zabezpieczenie przed dostępem do danych

Zdarza się – choć dotyczy to głównie firm – że wartość danych zgromadzonych na dysku notebooka przekracza wartość samego sprzętu. To prawda, bo notebook łatwo odkupić, a danych czasem odtworzyć się nie da. Niedobrze jest, gdy poufne informacje dostaną się w niepowołane ręce. Dlatego, zabezpieczając notebook, powinno się brać pod uwagę również te aspekty.

Kopie zapasowe

Musisz zadbać o to, by ewentualna utrata notebooka nie była jednoznaczna z utratą danych. Najprostszym rozwiązaniem jest zapis kopii zapasowych na zewnętrznym, stacjonarnym dysku twardym, który nie będzie transportowany razem z notebookiem (by nie utracić również kopii zapasowej). Niektóre dyski zewnętrzne również mają otwory kensington do mocowania linek zabezpieczających.

Musisz zadbać o to, by ewentualna utrata notebooka nie była jednoznaczna z utratą danych. Najprostszym rozwiązaniem jest zapis kopii zapasowych na zewnętrznym, stacjonarnym dysku twardym, który nie będzie transportowany razem z notebookiem (by nie utracić również kopii zapasowej). Niektóre dyski zewnętrzne również mają otwory kensington do mocowania linek zabezpieczających.

Tworzenie kopii zapasowej może się odbywać ręcznie (poprzez skopiowanie ważnych danych na dysk zewnętrzny). Można także wykorzystać programy dołączane do tych dysków albo w ogóle programy innych producentów. Świetnym i darmowym narzędziem jest SyncBack Freeware (strona producenta ). Nie będziemy jednak dokładnie omawiać metod tworzenia kopii zapasowych, ponieważ nie jest to temat artykułu.

|

Kopie zapasowe w internecie

|

Jedna z zasad wykonywania kopii bezpieczeństwa mówi, że nośniki z kopiami powinny być przechowywane w innym miejscu niż nośnik oryginalny. Warunek ten idealnie spełniają internetowe dyski sieciowe, a jednym z lepszych jest Diino (adres www.diino.com).

Darmowa wersja ma pojemność ograniczoną do 2 GB.

Diino używa programu klienckiego w języku polskim. Klient ten służy do przenoszenia danych między dyskiem lokalnym a internetowym, a także planowania zadań backupu (są one wykonywane automatycznie). Kopie zapasowe mogą zawierać dowolne pliki lub foldery. Po przesłaniu na serwer są dostępne poprzez klienta lub przez przeglądarkę internetową.

Jedna z zasad wykonywania kopii bezpieczeństwa mówi, że nośniki z kopiami powinny być przechowywane w innym miejscu niż nośnik oryginalny. Warunek ten idealnie spełniają internetowe dyski sieciowe, a jednym z lepszych jest Diino (adres www.diino.com).

Darmowa wersja ma pojemność ograniczoną do 2 GB.

Diino używa programu klienckiego w języku polskim. Klient ten służy do przenoszenia danych między dyskiem lokalnym a internetowym, a także planowania zadań backupu (są one wykonywane automatycznie). Kopie zapasowe mogą zawierać dowolne pliki lub foldery. Po przesłaniu na serwer są dostępne poprzez klienta lub przez przeglądarkę internetową.

|

Dostęp chroniony

Jednym ze sposobów ochrony dostępu do danych zgromadzonych na komputerze jest ochrona dostępu do systemu. Przede wszystkim warto zabezpieczyć system hasłem, by dowolna osoba nie mogła się do niego zalogować. Wystarczające jest ustawienie odpowiednio długiego (10-, 12-znakowego) hasła do systemu, składającego się z liter, cyfr i znaków specjalnych.

Jednym ze sposobów ochrony dostępu do danych zgromadzonych na komputerze jest ochrona dostępu do systemu. Przede wszystkim warto zabezpieczyć system hasłem, by dowolna osoba nie mogła się do niego zalogować. Wystarczające jest ustawienie odpowiednio długiego (10-, 12-znakowego) hasła do systemu, składającego się z liter, cyfr i znaków specjalnych.

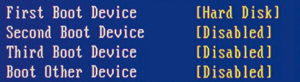

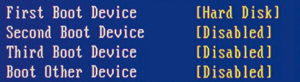

Jednak nawet silne hasło użytkownika nie jest zabezpieczeniem idealnym. W przypadku uruchomienia notebooka np. z pamięci USB flash można się dostać do większości danych zapisanych na dysku. Ponadto istnieją programy uruchamiane np. bezpośrednio z bootowalnej płyty CD, takie jak NT Password & Registry Editor, które resetują hasło systemowe. Dlatego konieczne jest wyłączenie uruchamiania systemu z jakiegokolwiek nośnika. W BIOS-ie lista urządzeń startowych powinna wyglądać tak:

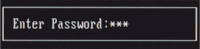

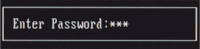

Ponadto po ustawieniu powyższej listy musisz odciąć osobom postronnym dostęp do BIOS-u, również zakładając w nim hasło. W zależności od BIOS-u wygląda to różnie, np. w przypadku BIOS-ów z interfejsem Awarda w głównym oknie wybierz polecenie Set Supervisor Password, po czym w oknie:

wpisz nowe hasło. Natomiast w przypadku BIOS-ów z interfejsem Phoenix zazwyczaj należy przejść do sekcji Boot, następnie Security i spośród opcji wybrać polecenie Supervisor Password.

W oknie:

podaj nowe hasło. W obu BIOS-ach zostaniesz poproszony o potwierdzenie wpisanego hasła. Po takiej konfiguracji BIOS-u zapisz zmiany i uruchom ponownie notebook.

Linie papilarne

Wiele notebooków ma wbudowany czytnik linii papilarnych, więc warto go wykorzystać, by nie wprowadzać ręcznie skomplikowanego hasła. Najpierw jednak musisz zaprogramować czytnik linii papilarnych. Zaloguj się więc do systemu z użyciem hasła i w panelu sterowania bądź zasobniku systemowym (przy zegarze) znajdź ikonę programu do obsługi czytnika – kliknij ją dwukrotnie.

Po uruchomieniu programu będziesz musiał wskazać palce, którymi będziesz się posługiwał podczas logowania do systemu:

Każdym palcem musisz kilkakrotnie przesunąć po czytniku, by ten rozpoznał twoje linie papilarne. Należy postępować zgodnie ze wskazówkami na ekranie:

Po sczytaniu linii papilarnych z 3–4 palców zakończ pracę z programem i wyloguj się z systemu. Od tej pory zamiast wpisywania hasła do logowania możesz użyć czytnika linii papilarnych, przeciągając po nim dowolnym palcem, tak jak podczas programowania czytnika:

Udane logowanie do systemu jest poprzedzone odpowiednim komunikatem:

Programy szyfrujące

Żaden z opisanych sposobów ochrony danych nie jest skuteczny. Jeżeli ktoś wymontuje dysk z notebooka i podłączy go do innego, działającego komputera, bez problemu dostanie się do danych. Jedynym wyjściem jest szyfrowanie zapewniane przez system operacyjny lub sam dysk.

Podstawową ochroną jest EFS (Encrypting File System) w systemie Windows XP Professional lub Bit-Locker w Windows Vista Enterprise i Ultimate. Użytkownicy dowolnej wersji Windows mogą też z powodzeniem korzystać z bezpłatnego programu szyfrującego TrueCrypt 4.3 – strona projektu jest dostępna pod adresem . Z tej samej strony można pobrać dodatkowy, polskojęzyczny interfejs programu.

Szyfrowanie sprzętowe

Jeśli chodzi o sprzętowe metody szyfrowania, dobrym rozwiązaniem jest dysk Seagate Momentus 5400 FDE.2. Wygląda jak każdy inny dysk do notebooka, jednak ma układ elektroniczny szyfrujący wszystkie dane zapisywane na nośniku. Hasło do danych ustala się za pomocą specjalnego programu pracującego w Windows:

Jak widać, jest mnóstwo sposobów na zabezpieczenie komputera przenośnego i zgromadzonych w nim danych. Niestety, niewiele osób z nich korzysta, a większość przekonuje się o potrzebie ich stosowania dopiero po kradzieży czy uszkodzeniu notebooka.

Musisz zadbać o to, by ewentualna utrata notebooka nie była jednoznaczna z utratą danych. Najprostszym rozwiązaniem jest zapis kopii zapasowych na zewnętrznym, stacjonarnym dysku twardym, który nie będzie transportowany razem z notebookiem (by nie utracić również kopii zapasowej). Niektóre dyski zewnętrzne również mają otwory kensington do mocowania linek zabezpieczających.

Musisz zadbać o to, by ewentualna utrata notebooka nie była jednoznaczna z utratą danych. Najprostszym rozwiązaniem jest zapis kopii zapasowych na zewnętrznym, stacjonarnym dysku twardym, który nie będzie transportowany razem z notebookiem (by nie utracić również kopii zapasowej). Niektóre dyski zewnętrzne również mają otwory kensington do mocowania linek zabezpieczających. Jednym ze sposobów ochrony dostępu do danych zgromadzonych na komputerze jest ochrona dostępu do systemu. Przede wszystkim warto zabezpieczyć system hasłem, by dowolna osoba nie mogła się do niego zalogować. Wystarczające jest ustawienie odpowiednio długiego (10-, 12-znakowego) hasła do systemu, składającego się z liter, cyfr i znaków specjalnych.

Jednym ze sposobów ochrony dostępu do danych zgromadzonych na komputerze jest ochrona dostępu do systemu. Przede wszystkim warto zabezpieczyć system hasłem, by dowolna osoba nie mogła się do niego zalogować. Wystarczające jest ustawienie odpowiednio długiego (10-, 12-znakowego) hasła do systemu, składającego się z liter, cyfr i znaków specjalnych.