Gdzie najłatwiej się włamać?

Przedstawiciele Microsoftu pojawili się na spotkaniu RSA Conference 2020, które odbyło się w San Francisco w ostatnich dniach lutego.

Specjaliści koncernu odpowiedzialni za bezpieczeństwo systemów chmurowych omawiali m.in. zagadnienia związane z włamaniami na konta użytkowników. Stwierdzili przy tym, że aż 99,9% udanych ataków mogłoby nie dojść do skutku, gdyby stosowany był mechanizm uwierzytelniania wielopoziomowego (MFA, Multi-Factor Authentication). Co istotne, nawet w przypadku kont korporacyjnych stosuje się go rzadko (tylko 11% z nich jest zabezpieczanych z wykorzystaniem MFA).

Statystyki przedstawione przez Microsoft zostały przygotowane na podstawie obserwacji ponad 30 mld prób logowania dziennie; co miesiąc na kontach w systemie chmurowym koncernu loguje się ponad miliard użytkowników.

Do you use o365? Do you want your customers to pay you and not a criminal? Then please enable multi factor authentication and disable basic authentication.

— Steve Elovitz (@SElovitz) March 6, 2020

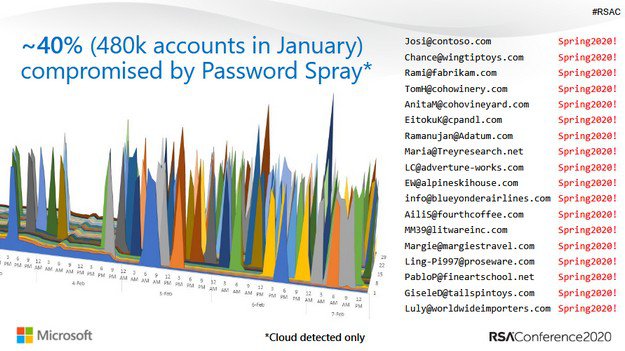

Jeśli chodzi o techniki wykorzystywane przez włamywaczy, to specjaliści Microsoftu opisali dwie najpopularniejsze z nich. Pierwszą jest tzw. password spraying, czyli atak typu słownikowego, będący niejako odwrotnością metody brute force. W przypadku tej ostatniej dla jednego konta podaje się wiele haseł, licząc, że któreś będzie tym właściwym. Jednak atak taki jest łatwy do wykrycia – administratorzy systemu prędzej czy później zauważą wielokrotne (i nieudane) próby zalogowania się na jednym koncie. Z kolei password spraying polega na podawaniu dla wielu kont stosunkowo niewielkiej liczby haseł takich jak PassworD_1234. Niejednokrotnie spełniają one wymogi stawiane silnym hasłom, a zarazem są tak łatwe do odgadnięcia i często stosowane, że w wielu przypadkach pozwalają uzyskać dostęp do konta.

Druga metoda wykorzystywana przez cyberprzestępców polega na podawaniu dla kont w chmurze Microsoftu takich haseł, które wyciekly już wcześniej z innych systemów. Zdaniem specjalistów koncernu aż 60% użytkowników posługuje się takimi samymi hasłami na różnych kontach.

Celem większości ataków typu password spraying (99%) i prób powtórzenia haseł (97%) są systemy, w których wykorzystuje się starsze protokoły, takie jak SMTP, IMAP i POP. Nie pozwalają one zastosować mechanizmu MFA, więc są atrakcyjne z punktu widzenia hakerów.

fot. Microsoft