Szyfrowanie, czyli jak przywrócić normalność internetowi

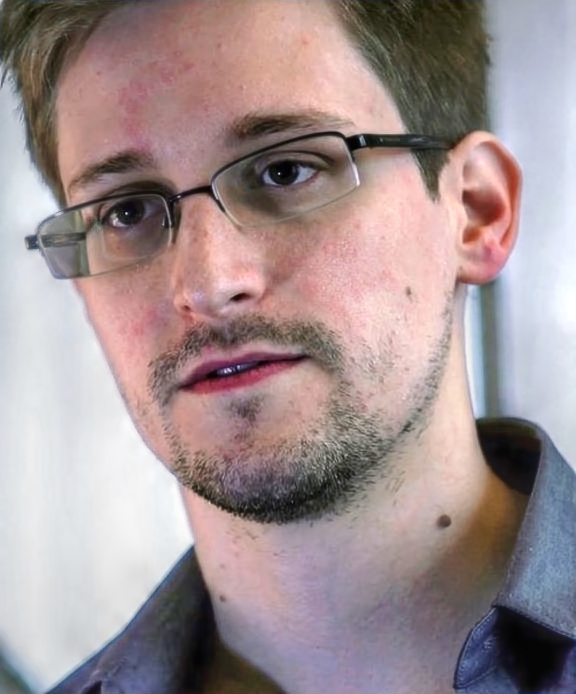

Ma swoich przeciwników i gorących orędowników. Ci pierwsi, a wśród nich gros polityków, twierdzą, że szyfrowanie informacji wspiera najmroczniejszą stronę internetu – działania gangów przestępczych, hakerów i pedofili. Drudzy, wśród których jest Edward Snowden i inni działacze ruchu chroniącego bezpieczeństwo łączności, argumentują, że szyfrowanie jest równie często używane przez aktywistów, prześladowane grupy społeczne, osoby LGBT+ (w krajach, w których są karane za orientację seksualną), reporterów, którzy chcą chronić swoje źródła, no i po prostu – zwykłych obywateli. Bo co tu dużo mówić – szyfrowanie jest podstawą funkcjonowania współczesnego świata, w którym informacja przybrała formę przede wszystkim cyfrową. Bez kryptografii nie byłoby kart płatniczych, internetowych transakcji handlowych ani bitcoinów. Jak to wszystko się zaczęło?

Przez kolejne tysiące lat kryptografia rozwijała się niezależnie w wielu kręgach kulturowych w różny sposób. Zapiski na temat szyfrowania znaleziono na tabliczkach z pismem klinowym pochodzących z 1500 roku p.n.e. z Mezopotamii. W II w. p.n.e. grecki historyk Polibiusz opracował system szyfrów oparty na tablicy przyporządkowującej każdej literze parę cyfr. Choć metodzie tej daleko do współczesnych systemów kryptograficznych, tak zwana tablica Polibiusza stała się jaskółką zmiany paradygmatu szyfrowania. Nie bez powodu – przekształcanie liter w liczby dawało możliwość wykonywania dalszych zmian za pomocą prostych obliczeń lub funkcji matematycznych.

Wraz z upływem lat dla ułatwienia szyfrowania zaczęto używać różnego rodzaju urządzeń. Do najwcześniej stosowanych należały skytale, wymyślone w starożytnej Grecji i stosowane w szczególności przez Spartan do łączności między dowódcami wojskowymi. Szyfrowanie wiadomości, polegające na transpozycji liter napisanej wiadomości, polegało na użyciu drewnianego kawałka drewna (o przekroju sześciokąta foremnego) owiniętego paskiem pergaminu z tekstem. Tekst był pisany na stykających się brzegach i mógł go odczytać tylko adresat będący posiadaczem sześciokątnego patyka o identycznej grubości i kształcie. Tylko wtedy bowiem litery układały się w prawidłowy ciąg.

źródło: Wikipedia

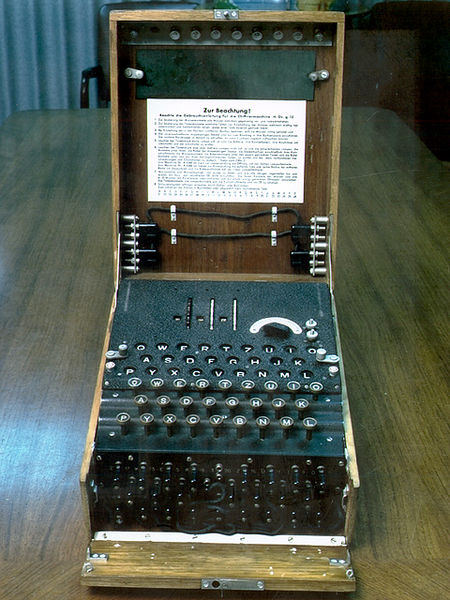

Sposoby szyfrowania, udoskonalane zwłaszcza podczas II wojny światowej (wystarczy wspomnieć słynną Enigmę, czyli wirnikową maszynę szyfrującą i deszyfrującą stosowaną przez armię niemiecką, diametralnie zmieniło pojawienie się komputerów. Sam proces kryptograficzny mógł przebiegać wreszcie szybciej i – co istotniejsze – bazować na znacznie bardziej skomplikowanym algorytmie, nieograniczonym przez mechaniczną konstrukcję maszyny szyfrującej. Wraz z komputeryzacją procesów szyfrowania zmienił się również poziom zabezpieczeń. Szyfrowania liter i znaków zastąpiono szyfrowaniem ciągów zer i jedynek, które w systemie komputerowym służą do zapisu danych, i było to rozwiązanie o wiele skuteczniejsze.

Przenośna elektromechaniczna maszyna szyfrująca Enigma, oparta na mechanizmie obracających się wirników, była używana przez niemieckie wojsko.

źródło: Wikipedia

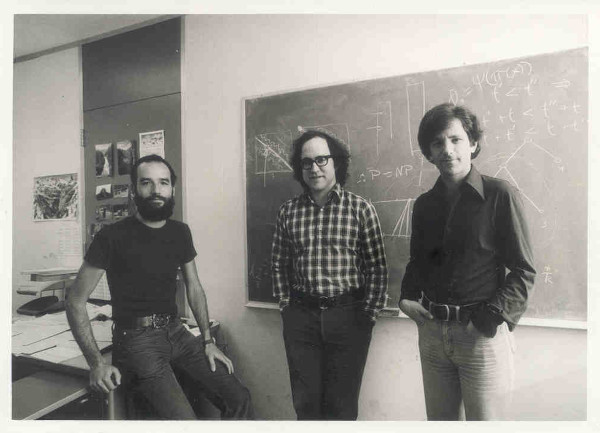

Kolebką rozwoju kryptologii komputerowej były Stany Zjednoczone, w których powstało wiele systemów kryptograficznych. Momentem przełomowym w rozwoju współczesnych technik szyfrowania było powstanie algorytmu DES (Data Encryption Standard) – symetrycznego szyfru blokowego autorstwa firmy IBM, który został zatwierdzony przez rząd Stanów Zjednoczonych jako oficjalny standard w kryptografii. Jednak w 1977 roku trzej profesorowie Instytutu Technicznego Massachusetts (Massachusetts Institute of Technology, MIT) – Ronald Rivest, Adi Shamir i Leonard Adleman – opublikowali nowy, rewolucyjny rodzaj szyfrowania. Algorytm asymetryczny został nazwany RSA od pierwszych liter ich nazwisk. W kwietniu 1977 trio złożone z dwóch informatyków i matematyka spędzało Święta Wielkiej Nocy w akademiku, racząc się winem. Rivest nie mógł zasnąć, zaczął więc rozmyślać nad czytanym przez siebie podręcznikiem matematyki. Starał się znaleźć odpowiedź na zasadnicze pytanie: „Czy można znaleźć funkcję jednokierunkową, którą można odwrócić tylko wtedy, gdy odbiorca ma ściśle określone dane?” Tej nocy dokonał przełomu w opracowaniu formuły bezpiecznej transmisji danych, na który wspólnie z kolegami czekali cały rok.

Twórcy algorytmu RSA: Adi Shamir, Ronald Rivest i Leonard Adleman

źródło: Wikipedia

RSA szybko zaczął dzierżyć palmę pierwszeństwa w rankingach skuteczności (deklasując algorytm DES) i stał się tak powszechny, że jest dzisiaj wbudowany w oprogramowanie, np. w przeglądarki Internet Explorer lub Edge, komunikatory internetowe, stosowany w szyfrowaniu e-maili i usług chmurowych oraz w operacjach między bankami. System korzysta z iloczynu dwóch dużych liczb pierwszych i kilku operacji arytmetycznych, aby utworzyć dwa zestawy liczb jako klucze publiczne i prywatne. Klucz publiczny jest udostępniany wszystkim zainteresowanym i umożliwia jedynie zaszyfrowanie informacji. W żaden sposób nie ułatwia ich odczytania, nie musi być więc chroniony. Dzięki temu firmy dokonujące transakcji poprzez internet mogą zapewnić swoim klientom poufność i bezpieczeństwo. Drugi klucz (prywatny) służy do odczytywania informacji zakodowanych za pomocą pierwszego klucza.

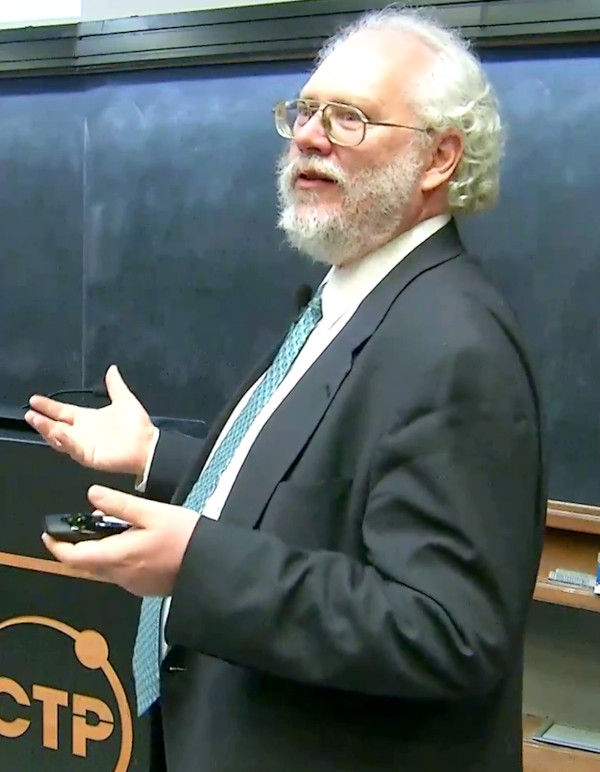

Czy szyfrowanie algorytmem RSA daje przesyłanym informacjom całkowite bezpieczeństwo? Oczywiście, że nie. Już w 1994 roku amerykański matematyk Peter Shor, pracujący dla Bell Labs, pokazał, że algorytmy kryptografii asymetrycznej (czyli właśnie RSA), mogą być z powodzeniem złamane za pomocą komputerów kwantowych.

Peter Shor

źródło: Wikipedia/International Centre for Theoretical Physics

W ten sposób naukowiec pokazał, że bezpieczeństwo szyfrowania metodą RSA zależy w istocie od jednego – wydajności maszyny, za pośrednictwem której szyfrujemy dane. A prędkość ta dynamiczne rośnie. W 2016 roku kilkaset komputerów potrzebowało dwóch lat, aby złamać wiadomość zaszyfrowaną kluczem o długości 768 bitów. Ten sam proces w przypadku materiału zaszyfrowanego 1024-bitowym kluczem trwałby tysiąc razy dłużej. Złamanie informacji zakodowanej za pomocą 4096-bitowego klucza (obecnie najwyższego standardu) zajęłoby dłużej niż dotychczasowe życie na Ziemi.

Jak widać, droga jaką przeszła kryptografia w ciągu ostatnich kilku tysięcy lat, jest długa i wcale nieoczywista. Ostatnie lata, w których na naszych oczach ma miejsca kolejna rewolucja – tym razem związana z wirtualnymi pieniędzmi – tylko umacniają wartość i konieczność operacji szyfrowania. Bez kilku zaawansowanych metod kryptograficznych, w tym funkcji skrótu, kluczy publicznych i podpisów cyfrowych nie byłoby kryptowalut, bezpieczeństwa danych przechowywanych w sieciach blockchain i uwierzytelniania transakcji.

źródło: Wikipedia/Laura Poitras/Praxis Films

Jak widać, nie wszyscy doceniają wagę, jaką w świecie opartym na informacji, odgrywa ich szyfrowanie. Wielu z nas dość łatwo daje się zwieść iluzji, że swobodna komunikacja w sieci jest bezpieczna. Dobrze, że są osoby, które wciąż nam przypominają, że tak nie jest. Takie jak Edward Snowden. I takie jak Moxie Marlinspike – kryptograf stojący za komunikatorem Signal. Jego zdaniem, cel Signala i innych aplikacji opartych na supersilnych protokołach szyfrujących jest jeden: przywrócić internetowi normalność.

Marcin Karbowski, Podstawy kryptografii, Gliwice 2014, [dostęp: 12.12.2021]

Tony M. Damico, A Brief History of Cryptography, serwis internetowy Inquiriesjournal.com, [dostęp: 12.12.2021]

Gustavus J. Simmons, serwis internetowy Britannica.com, [dostęp: 12.12.2021]

RSA Encryption Explained – Everything You Need To Know, serwis internetowy History-computer.com, [dostęp: 12.12.2021]

Anna Wiener, Taking Back Our Privacy, serwis internetowy Newyorker.com, [dostęp: 12.12.2021]

Siergiej Lożkin, Szyfrowanie: od Starożytnego Rzymu po nowoczesny biznes, serwis internetowy Kaspersky Lab, [dostęp: 12.12.2021]

Dan Milmo, Meta delays encrypted messages on Facebook and Instagram to 2023, serwis internetowy Theguardian.com, [dostęp: 12.12.2021]

Jakub Mielczarek, Rozpinanie kwantowej sieci, blog Jakuba Mielczarka, [dostęp: 12.12.2021]

John Naughton, Will advances in quantum computing affect internet security?, serwis internetowy Theguardian.com, [dostęp: 12.12.2021]